-

[2025-12-09] Stop Putting Your Passwords Into Random WebsitesNews 2025. 12. 10. 00:58

Stop Putting Your Passwords Into Random Websites (Yes, Seriously, You Are The Problem)

Welcome to watchTowr vs the Internet, part 68. That feeling you’re experiencing? Dread. You should be used to it by now. As is fast becoming an unofficial and, apparently, frowned upon tradition - we identified incredible amounts of publicly exposed pass

labs.watchtowr.com

개발 또는 데이터를 파싱하기 위해서 아래와 같은 온라인 사이트를 많이 이용하곤 한다. raw data를 넣으면 사람이 읽기 쉽도록 예쁘게 서식 지정하고, 유효성 검사를 지원해주는 사이트이다.

- JSONformatter (https://jsonformatter.org)

- CodeBeautify (https://codebeautify.org)

예를 들어 아래와 같은 코드가 있다면,

{"first_name": "JSON", "last_name": "Bourne"}아래처럼 예쁘게 바꿔준다.

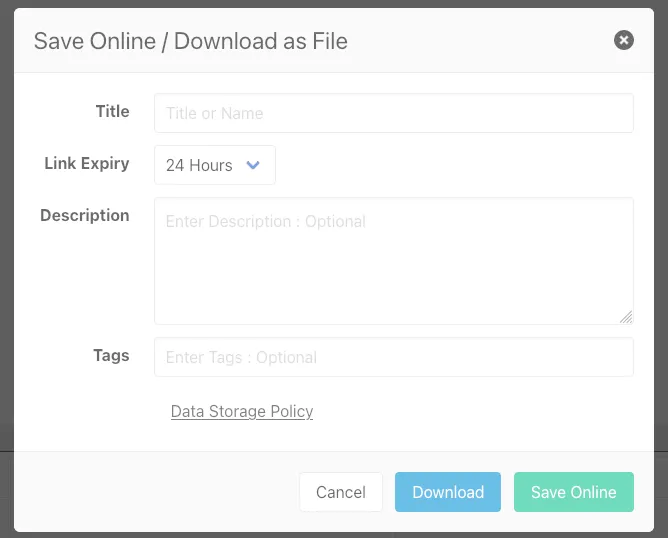

{ "first_name": "JSON", "last_name": "Bourne" }사이트를 자세히 살펴보면 링크 공유 기능이 있어 친구, 동료, 커뮤니티에 공개할 수 있게 해준다.

하지만 Save/Share 기능은 말 그대로 입력한 데이터가 어딘가에 저장되고, 누군가 이 URL에 접근할 수 있다면 내 데이터를 열람할 수 있게 된다.

그렇다면 이 공유가능한 URL은 누구나 예측할 수 없게 설정되어 있을까?

NO.

저장 기능을 테스트해보면 공유 링크는 아래와 같은 형식을 따른다.

- https://jsonformatter.org/{id-here}

- https://jsonformatter.org/{formatter-type}/{id-here}

- https://codebeautify.org/{formatter-type}/{id-here}

그리고 이 링크에는 아래와 같은 민감 정보들이 포함되어 있다.

- Active Directory 계정 정보

- 코드 저장소 인증 키

- 데이터베이스 계정 정보

- LDAP 구성 정보

- 클라우드 환경 키

- FTP 계정 정보

- CI/CD 파이프라인 계정 정보

- 개인 키

- 관리 JWT 토큰

- ...

하지만 이 공유 링크는 너무 많은 데이터를 가지고 있다. 여기서 위 민감 정보들을 뽑아내기는 쉽지 않다. 80,000개 이상의 링크(5년 간의 JSONformatter 데이터, 1년 간의 CodeBeautify 데이터), 5GB 이상의 JSON 데이터, 수천가지의 민감 정보들..

(이럴 때 zgrep이 유용하다고 한다. zgrep은 압축된 파일(예: gzip, zip 등)에서 특정 패턴의 문자열을 검색할 수 있는 명령어 이다.)

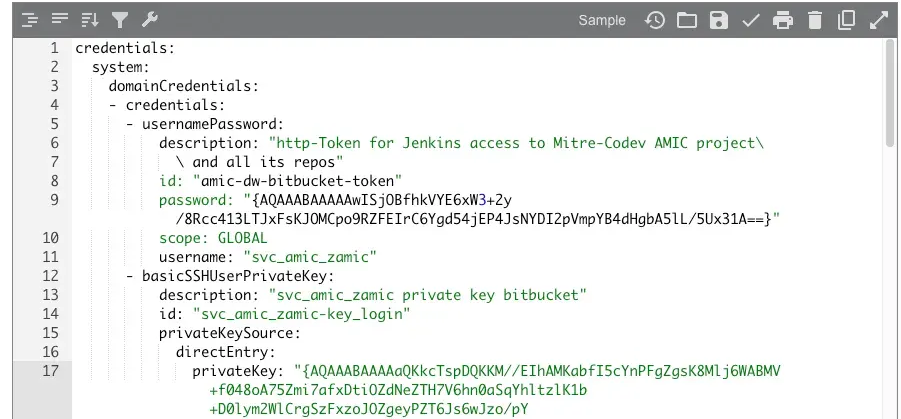

Jenkins 자격 증명

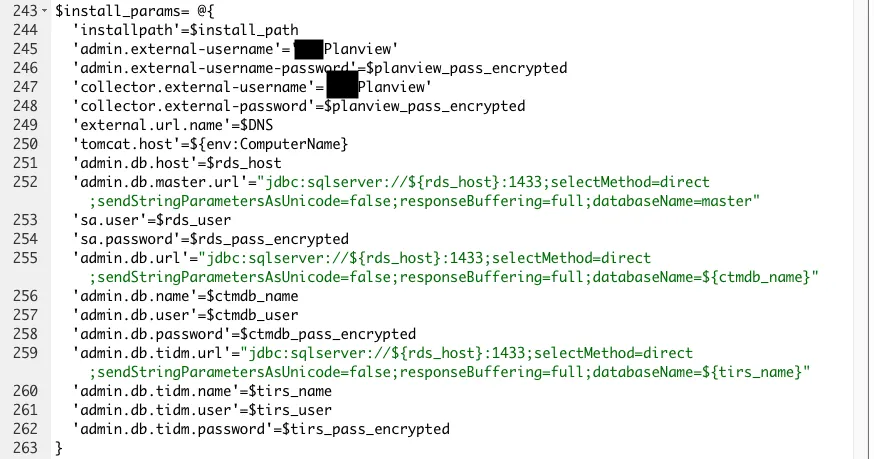

파워셸 스크립트에 하드코딩된 DB 접속 정보

Docker Hub 계정 정보

Github 토큰 과연 이런 작업을 하는 사람들이 또 있을까?? 확인하기 위해 이들은 계정 정보가 담긴 json 데이터를 업로드하고 경과를 지켜봤다. 불과 48시간 후, 공유 링크가 만료된지 24시간 후 저장한 계정 정보를 사용한 흔적이 나타났다. 즉, 누군가는 이 데이터들을 주기적으로 크롤링하고 유효한 데이터를 뽑아 악용하고 있다는 것이다.

{ "Credentials": { "AccessKeyId": "AKIAXXXXXXXXXXXXXXXX", "SecretAccessKey": "XXXXXXXXXXXXXXXX", "Region": "us-east-1" }, "ConvertedFields": "aws_access_key_id,aws_secret_access_key,region" }

이 글을 통해 온라인 도구의 위험성을 실감할 수 있었다. 편리함을 취할 것인가, 보안을 지킬 것인가. PoC 코드를 무분별하게 쓰면 안되는 이유도 마찬가지인 거 같다. 공개되어 있어 간단하고 편리하게 사용할 수 있지만, 그 안에 어떤 코드가 숨어 있을지, 어떤 위험이 도사리고 있을지 알 수 없다.