-

window prefetch viewer

: 응용프로그램의 실행 흔적

컴퓨터에서 어떤 프로그램을 실행했는지, 최근에 실행한 파일이 뭔지 이력을 살펴 볼 수 있다

뿐만 아니라 메모리에 올라온 file의 이름과 순서도 알 수 있다.

- Filename : 파일 이름

- Created Time : 생성 날짜

- Modifed Time : 수정된 날짜

- File Size : 파일 크기

- Process EXE : exe 파일 이름

- Process Path : 실행 파일 경로

- Run Conter : 실행 횟수

- Last Run Time : 마지막 실행 날짜

- Missing Process : 현재 프로그램 삭제 여부

위쪽 - prefetch 영역 / 아래쪽 - 프로그램이 실행될 때 메모리에 올라온 파일 정보

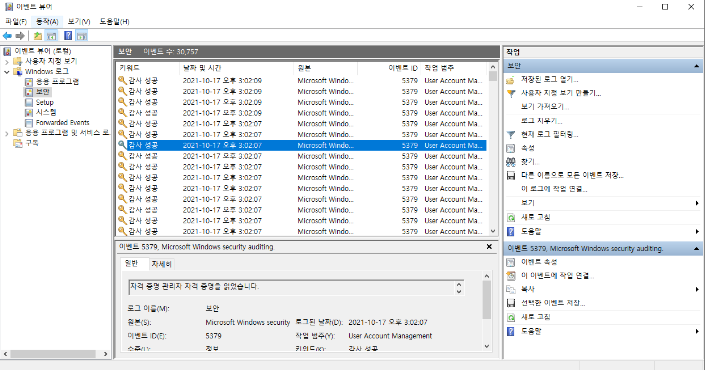

이벤트 뷰어

: 윈도우즈에서 발생하는 이벤트(프로그램을 시작할 때, 컴퓨터를 종료할 때, 외부에서 내 컴퓨터를 원격에서 접속했을 때 등) 흔적이 남는다

이벤트 id를 검색해보면, 어떤 이벤트가 발생했는지 알 수 있다.

- 응용 프로그램 : 응용 프로그램이 기록한 다양한 이벤트를 저장

- 보안 : 로그온&로그오프 시도, 사용자 계정, 사용자 권한 등 시스템 보안 관련 이벤트를 기록함

- Setup : 운영체제 내 설치 관련 이벤트를 기록함

- 시스템 : Windows 시스템 구성요소가 기록하는 이벤트로, 구성요소의 오류를 이벤트에 기록함

event id 리스트 & 해결책 : Troubleshooting Windows Event ID

browsing history view

: 인터넷 검색 기록 뿐만 아니라 인터넷에서 들어간 파일의 흔적까지 볼 수 있다

브라우저에서 제공하는 기능보다 상세하게 볼 수 있다

FTK imager

root - $MFT : 파일의 이동, 삭제, 생성의 로그부터 파일 수정날짜, 접근날짜 등 확인할 수 있다. (비휘발성 증거들을 볼 수 있다)

→ MFT 파일을 그냥 보기 어려우므로 Mft2Csv 도구를 이용하여 parsing 한 뒤 보는게 좋다

1) imaging 기능 : 드라이브 복제 → 분석할 컴퓨터가 있으면 원본이 훼손되지 않게 이미징해서 분석한다

2) 삭제했던 파일 복구

레지스트리 편집기

레지스트리 : windows 전번에 걸쳐 사용되는 설정 그리고 구성을 포함하는 데이터베이스

- HKEY_CLASSES_ROOT : 파일 형식의 연결 등을 관리하며 특정 파일 유형에 대한 상황에 맞는 메뉴를 조정할 수 있다 (마우스 우클릭시 나오는 메뉴)

- HKEY_CURRENT_USER : 현재 로그인한 사용자에 대한 사용자 설정

- HKEY_LOCAL_MACHINE : 시스템 전체 설정이 저장된 곳으로 설치된 프로그램과 하드웨어 정보 등 windows 세팅을 할 수 있다

- HKEY_USERS : 시스템의 모든 사용자에 대한 모든 설정을 저장한 곳으로 다른 사용자에 대한 설정을 확인할 때 쓴다

- HKEY_CURRENT_CONFIG : 현재 하드웨어 구성에 대한 모든 정보를 저장

ex) 컴퓨터 - HKEY_LOCAL_MACHINE - SYSTEM - CurrentControlSet - Enum 아래에 보면 USB 삽입 흔적을 볼 수 있다. 하드웨어 id를 보고 어떤 USB를 꽂았는지 확인 가능 하다.

디지털 포렌식 아티팩트 & 증거 분석 기법 공유 | 인섹시큐리티

[포렌식] Windows 레지스트리 (Regedit.exe) 분석하기

REGA

: 레지스트리 분석 도구로, 오른쪽의 도구 상자를 이용하여 원하는 정보를 보다 쉽게 찾을 수 있다.

1) 윈도우 설치 정보 : 대상자가 분석을 방해할 목적으로 OS를 새로 설치했을 가능성이 있으니 OS 설치 일자를 한번 보자

2) 사용자 계정 정보 : 상태 정보에서 '사용'으로 되어있는 계정을 찾은 뒤 계정 생성시간과 최종 로그인 시간, 최종 암호 변경 시간 등을 확인해보기

3) 최근 실행 파일 : 문서, 프로그램 등이 실행할 때 자동으로 생성되는 링크파일을 보여준다. → 대상자가 어떤 프로그램을 실행했는지 확인할 수 있다.

4) 설치된 응용프로그램 : 불필요한 프로그램의 설치를 확인하여 정보 유출이 일어날만한 프로그램이 있는가 확인할 수 있다

5) 응용프로그램 사용 로그 : 특정 프로그램의 사용 유무 확인

6) 저장장치 : 컴퓨터에 설치된 HDD, CD-ROM, USB, 외부저장장치 등의 정보 확인

sysinternalSuite

autoruns : 컴퓨터를 시작할 때 자동으로 실행되는 프로그램 목록 보여줌

procexp64 : 현재 실행되고 있는 프로세스 목록 보여줌. 프로그램의 종속여부를 보여줌으로 써 상주하고 있는 프로그램을 볼 수 있다 (악성프로그램이 따로 있는게 아니라 어떤 프로그램에 상주되어 실행되고 있을 수도 있음)

→ explorer.exe : 사용자가 직접 실행한 목록

→ 우클릭 : 어떤 DLL이 있는지 등 프로그램에 대한 자세한 정보를 보여줌

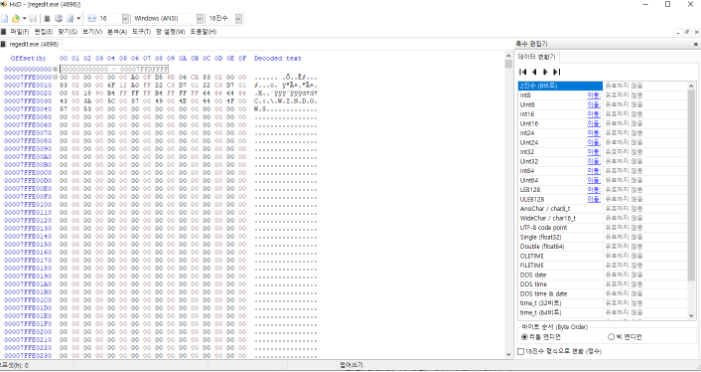

HxD

: 파일을 헥사값으로 볼 수 있어서 exe 파일이나 메모리 등을 string으로 확인하고 싶을 때 사용한다

ex) 카카오톡의 삭제된 메시지를 확인하기 (지금은 확인하기 어렵게 되어있다...)

1) 파일 종류 확인 : 파일 종류별로 시그니쳐가 있으니 이를 통해 어떤 파일인지 알아낼 수 있다

2) 체크섬 기능 : MD5 해시값을 추출하여 원본 파일과 비교 가능

3) 분석-파일 비교 기능

⇒ splunk

: 이런 로그들은 column 번호, 순서, 파일 형태 등이 다 다른데, 각기 다른 로그들을 한 공간에 업로드 시켜 특정 명령어 조합으로 search 할 수 있도록 만든 도구